Geçtiğimiz gün 10 milyona yakın vatandaşımıza MERSIN153 kodu ile gönderilen bir toplu mesajda PKK propagandası yapıldı. Konu ile alakalı olarak birçok belirli belirsiz yorum yapıldığını ve haber sitelerinin kaynak gösterildiği dikkatimi çekti. Basına yansıyan tarafına baktığımız zaman hacker grubunun Mersin153 kodu ile gönderilen mesaj olduğu belirtiliyor ve Mersin Belediyesi’nin konu hakkındaki açıklamasına yer veriliyor. Atılan mesaj içeriğine baktığımız zaman örgüt propagandasının yapıldığını görüyoruz. Üstüne üstlük 10 milyona yakın vatandaşımıza gönderilmiş olan bu propaganda yetmiyormuş gibi haber sitelerimiz de mesajın tamamına yer vererek bu propagandayı yaymaya devam ediyorlar.

Neyse gelelim konumuza…

Önce olayı net bir şekilde açıklayalım…

Mesaj içeriğine baktığımız zaman olay AriHack Team isimli bir hacker gurubu tarafından gerçekleştirilmiş. Aynı zamanda MERSIN153 kodu ile Mersin Belediyesi’nin de kullanmış olduğu bir toplu SMS uygulaması üzerinden SMS’lerin iletildiğini görüyoruz. Grup öncelikle belediyenin hesabını ele geçirmiş, ardından da toplu sms yazılımı ile bu mesajı atmış olabilir. Diğer bir yandan da toplu SMS hizmeti veren firmanın sistemi ele geçirilerek MERSİN Belediyesi’nin hesabı üzerinden SMS’leri gönderme ihtimali öne çıkıyor.

AriHack Team;

AriHack Team bir hacker grubu olarak karşımıza geliyor. Zone-H kayıtlarına baktığımız zaman ise 2018/02/27 tarihinde Mersin Belediyesi’ni hacklediklerini görüyoruz. Zone-H kayıtları arasında en üstte yer alan mersin.bel.tr adresi ile hacklediklerini de herkese açık olarak geçtiğimiz şubat ayında ilan etmişler.

Mersin Belediyesi Hacklendiği Zaman AriHackTeam tarafından atılan index sayfası;

Not: Zone-H’da hacklenen sistemlerin kayıtları görülmektedir. Bu tarz gruplar hack işlemini gerçekleştirdiklerinde Zone-H üzerine bu kaydı girebiliyorlar. Bu işlem sırasında Zone-H’ın bu hackleme işlemini onaylaması gerekiyor. Hacklenen Zone-H kayıtlarını incelediğimizde Mersin Belediyesi de dahil olmak üzere 50’den fazla Türk web sitesini hackledikleri görebilirsiniz. Bu kayıtlarda belediyenin yanı sıra özel kurumlar, şirketler ve kişisel siteler de yer almaktadır. Aynı zamanda tek bir hedeflerinin olmadığını, spesifik bir hedef gütmeden hareket ettiklerini kayıtları inceleyerek ön görebiliriz.

Mersin Belediyesi’nin Zone-H kaydında Win 2012 işletim sistemli Web sunucusunun hacklendiğini görüyoruz. Bu sunucunun 2018/02/27 tarihinde yani geçtiğimiz Şubat ayında hacklenmiş olması da Belediyemizin en önemli ve büyük hatasını ortaya koymaktadır. Sunucu aylar önce hacklenmiş ve belli ki sunucunun index sayfasını değiştirmekle de kalmamışlar. İçeride bulundurulan datayı, kullanılan uygulamaları, kullanılan parolaları ve hatta KVKK kapsamında (tutuluyorsa) belirtilen kişisel verileri dahi aldıklarını rahatlıkla söyleyebiliriz. Elbette ki bu duruma karşı bir önlem alınması gerekiyordu. Önlem alınmadıysa ikinci büyük hata ortaya çıkmış demektir. Eğer önlem alındı ve bunun üzerine 10 milyon insana bu SMS gönderimi yapıldıysa, Mersin Belediyesi’nin siber güvenlik konusunda yetersiz kaldığını ortaya koymaktadır.

Bu kanıya nasıl vardığımı merak ediyorsanız aşağıdaki ekran görüntüsüne bakabilirsiniz. Bazı illegal forumlarda bu dataların satıldığını hatta sınıflandırılarak satışa sunulduğunu görmekteyiz. Bu datalar hacklenen firma, özel veya devlet kurumları, SMS hizmeti veren şirketleri ve diğer web sitelerinden toplanıyor. Sonrasında ise illegal olarak birçok firmaya satışı yapılıyor.

Satışı yapılan bir datanın ekran görüntüsü:

Hacklenen sistemlerde en önemli nokta, fark edildiği zaman sistemin en ince ayrıntısına kadar incelenmesi gerekir. Hele ki KVKK kapsamında kişisel bir veri tutuyorsa veyahut bir devlet kurumu ise bu gibi saldırılar öncesi, saldırı sırası, saldırı sonrası gibi zamanlarda kritik noktalar için kontrol ve savunma sistemlerini profesyonellere test ettirmeleri gerekir. Aksi takdirde yukarıdaki ekran görüntüsü ile karşılaşmamız olağan bir durum olacak, akabinde de birçok kişinin kritik verisi internetin karanlık ortamlarında dolaşmaya başlayacaktır.

Toplu SMS Olayı ve İnceleme

Biraz daha inceleyelim…

İllegal forumlar ve bazı açık kaynaklarda bu hacker grubunun eylemi hakkında birçok ekran görüntüsü dolaşmaktadır. Bu ekran görüntülerinin bir tanesi aşağıdaki gibi hacker grubunun SMS mesajlarını nasıl gönderdiğini ortaya koyuyor.

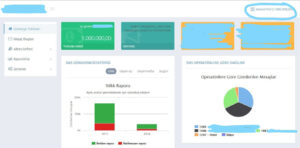

Ekran görüntüsünde toplu SMS gönderimi hizmeti veren firmanın kontrol paneli görünmektedir. (Bazı yerleri kapatmak zorundayız) Panele girişte yetkili bir erişim sağlanıldığı (belediyenin hesabı ile) net olarak ortaya çıkmaktadır. Aynı zamanda bu SMS gönderiminden sonra 1.000.000 krediye daha sahip olunduğu ve belediyenin SMS kodu ile gönderilen SMS’lerin operatör dağılımlarına kadar birçok grafiğe yer verilmiştir.

Panele giriş yapan bu hacker grubu 10 milyon vatandaşımıza propaganda yaptıkları SMS mesajını iletiyor.

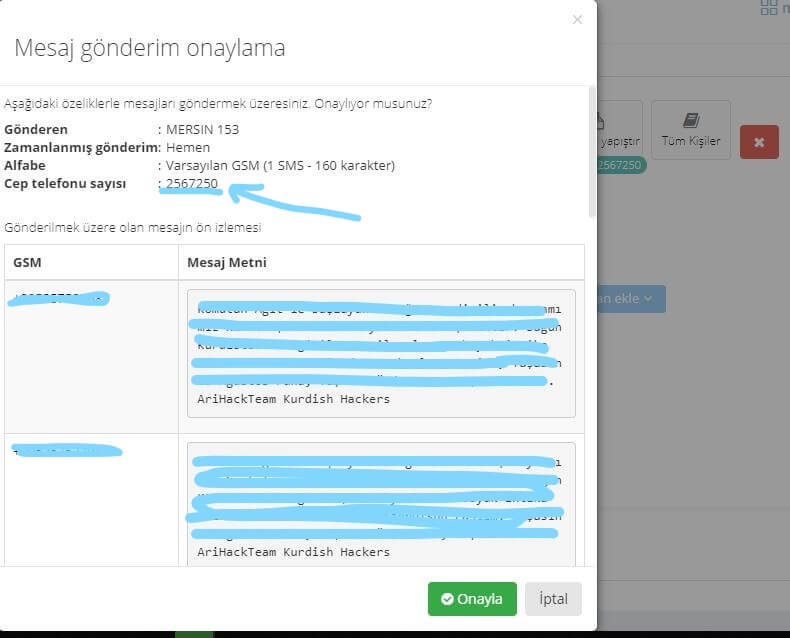

Aşağıdaki ekran görüntüsüne bakarsak…

Daha önce bu hesap üzerinden gönderilmiş mesajları ve hacker grubunu 10 milyon vatandaşa iletmiş olduğu SMS mesajlarını görebiliyoruz. Hacker grubu bu görüntüleri internet üzerinden paylaşmış ve bazı internet sitesinde bu görüntüler yayınlanmış durumdadır.

Paylaşılan diğer bir ekran görüntüsünde yukarıdaki gibi mesajın yazıldığını görmekteyiz.

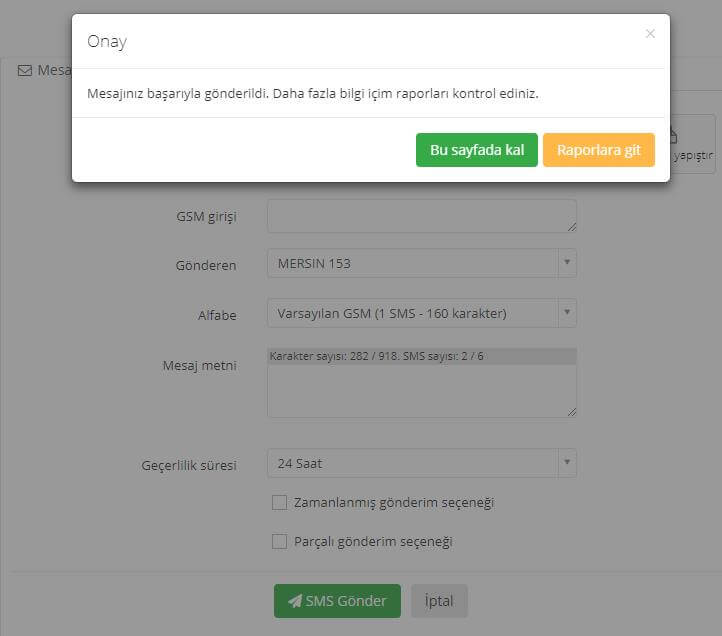

Yukarıdaki ekran görüntüsünde ise mesajın iletildiği görünmektedir.

Gelelim dananın kuyruğunun koptuğu noktaya…

Öncelikle toplu SMS firmasının gönderim paneline erişimin iki türlü senaryoda gerçekleşebileceğinin altını çizmek gerekiyor. Birinci senaryoda SMS firmasının hacklenmiş olması olasılığı, (-ki öyle olsaydı çok daha fazla kişiye SMS gönderilirdi) ikinci senaryoda ise Mersin Belediyesi’nin daha önceki hacklenme vakasında toplu SMS erişiminin ele geçirildiğini söylemek mümkün. Kısacası belediyemiz önceki hacklenmede ilgili panel şifrelerini de kaptırarak, toplu SMS firmasının yönetim paneline erişiminin sağlanmış olabileceği olasılığı karşımıza geliyor.

Bu bilgiler ışığında yorum yapacak olursak, belediyenin daha önceki hacklenme vakasında bu erişimi kaptırdığını söylemenin daha yüksek bir olasılık olarak karşımıza çıkıyor. SMS firması ne kadar güvenli olursa olsun, belediyenin daha önceki hacklenme vakasında e-belediyecilik gibi sistemleri ile API’lerini kaptırmış olduğunu rahatlıkla söyleyebiliriz. Çünkü genelde bu APIler kontrol panelleri kodları arasında gizlenir ve username / password gibi erişim sağlanan bilgilere ulaşılabiliyor.

Mersin Belediyesi’nin sunucusu hacklendiği zaman; o sunucu üzerinde barınan e-postalarınız da hacklenmiş demektir. Yani gönderdiğiniz her mail okunabilir, arşivleriniz görülebilir. Aynı zamanda sunucuya erişimde kullandığınız parolalar üçüncü parti uygulamalarda da kullanılıyorsa yani aynı şifreyi farklı hesaplarda da kullanıyorsanız doğal olarak zincirleme bir erişim sağlanabilir.

Ne yapacağız?

Günümüz teknoloji dünyasında, kritik bir kurumsanız, kritik bir veri tutuyorsanız veya kişisel verileri saklıyorsanız hele ki bir devlet kurumuysanız siber güvenlik en önemli öncelikleriniz arasında olmak zorundadır. Bir saldırıya maruz kalındığında veyahut bariz bir hacklenme durumu ile karşı karşıya kaldıysanız profesyonellerden yardım almanız gereklidir. Profesyoneller sizlere bu hacklenme girişimi ile ortaya çıkabilecek diğer riskleri ve zincirleme reaksiyonları ön görebilirler.

Diğer bir yandan vermiş olduğunuz hizmetlerin bir kısmını dahi olsa üçüncü parti firmalardan temin ederek sunuyorsanız üçüncü parti firmaların da hacklenebileceğini, siber saldırılara maruz kalabileceğini bu sebeple de firmanızın veya kurumunuzun risk altında kalabileceğini unutmamalısınız.

Peki üçüncü parti bir firma ile çalışıyorsak onları nasıl denetleyeceğiz?

Düne kadar çalıştığımız üçüncü parti firmaların ne gibi riskler barındırabileceğini bilmemiz çok zordu. Ancak bugün geldiğimiz noktada Siber Risk Karnesi ile üçüncü parti firmalarının siber risklerini hesaplayabiliyoruz. Siber Risk Karnesi ile firmaların siber güvenlik olgunluk seviyesini, maruz kalabilecekleri siber riskleri rahatlıkla ve birkaç dakika içerisinde üçüncü parti firmanın kaynaklarına dokunmadan veya Pentest yaptırmadan ön görebilirsiniz. Olaya konu olan SMS firmasının ve belediyenin hiçbir kaynağına dokunmadan tamamen internet üzerinde paylaşılmış dataları ve Shodan gibi kaynakları inceleyerek, aynı zamanda siber istihbarat kullanarak machine learning ve yapay zeka gibi teknolojilerle ortaya çıkarmak mümkün.

Toplu SMS firmasının risk skoruna bakarsak ne durumda olduğunu rahatlıkla görebiliriz.. Belediyemize hiç yorum yapmıyorum, çünkü daha önce hacklenmiş, gayet net bir şekilde sıkıntılı bir durumda olduğunu söyleyebiliriz.

Toplu SMS firmasında ise durum şu şekilde;

Toplu SMS firması Siber Risk Karnesi üzerinden C- puan alıyor. Yani ortalamanı altında ve risk skoru sıkıntılı…

Özellikle de Pach Managemant ve Web Security alanlarında büyük zafiyetler barındırıyor. Diğer bir tarafa ise SSL&TSL sorunları yaşadığını, uygulama güvenliği ve CDN tarafında problemleri olduğu net olarak ortaya çıkıyor. Yukarıda belediyenin daha önceki hacklenme girişimi ile büyük bir paya sahip olduğunu söylerken toplu SMS firmasının da büyük sorunlar yaşadığını siber güvenlik alanında gözle görülür bir şekilde zafiyetleri olduğunu söylemek mümkün.

Kritik sektörler için devletimiz siber güvenlik alanında birçok zorunluluk getirmiş durumda. Yılda bir kez sızma testi yaptırma zorunluluğu en önemli adımlardan bir tanesidir. Ancak bu olayın sonuçlarına ve etkilerine bakarsak KVKK konusunda kritik veriler tutan ve bu tarz firmalara da zorunluluklar getirmesi gerekiyor Bu noktada BTK’ya da büyük bir görev düştüğünü kritik kurumlarla beraber kritik veriler tutan firmaları da denetlemesi gerektiğinin altını çizmek istiyorum. Yılda bir kez sızma testi yaptırarak bunu BTK’ya sunmaları bankacılık sektöründe olduğu gibi ISO ve benzeri standartlara uyulması devletin ve halkın güvenliği için önem arz ediyor.

Ülke olarak terör örgütleri ile fiziksel olarak mücadele ederken son birkaç yılda büyük başarılar kazanarak ilerlemeler kaydettik. Aynı mücadeleyi siber güvenlik alanında da yapmamız gerektiğinin altını çizmemiz gerekiyor. Bu mücadele maalesef ki eylemden sonra ilgili hacker grubunun internet sayfasını hacklemekle olmuyor!

Dünya dijitale doğru evrimleşiyor. Hayatlarımız dijitale doğru kayarken, almış olduğumuz hizmetleri dijital dünya üzerinde de almayı istiyorken, kurumları ve şirketleri buna zorladığımız bir dönüşüm içerisindeyken, dijital dünyanın risklerini de düşünmek zorundayız. Özellikle de terör örgütleri ile sanal dünyada mücadele etmemiz, aynı başarıyı sağlamamız, bu kadar önemli bir konuda daha dikkatli olmamız gerekiyor.

Yalnızca dijital dünyaya açılan kapılarımız değil, hizmet aldığımız üçüncü parti firmalar sebebiyle de büyük zararlar görebiliyoruz. Hele ki kişisel veriler söz konusuysa hizmet aldığınız üçüncü parti firmaların siber risk karnelerini incelemeyi unutmayın!

Ekleme ve bilgilendirme 30.08.2018;

Son durumda Mersin Belediyesinin önceki hacklenme ile SMS paneli şifresini kaptırdığının ortaya çıktığını belirtmek isterim. Bu noktada SMS firmasının veya herhangi bir operatörün hacklendiği ile ilgili ortaya atılan asılsız haberlere itibar etmemek gerektiğini tekrar hatırlatalım. SMS firması bu vaka analizi ile müşterilerinin sistemlerine girişte iki kademeli güvenlik faktörünü aktif hale getirdikleri (SMS doğrulaması) bilgisini iletti. Aynı zamanda Siber Risk Skorlarını da artırarak ilk adımda C+ puanına yükseltmiş ve devamında bu konudaki çalışmalarını sürdürdüğünün belirttiler. Kendileri siber güvenlik konusunda gördüğümüz kadarı ile gelişmeye ve sistemlerini çok daha güvenli hale getirmeye çalışıyorlar. SMS firmasına bu konuda atmış oldukları adımlar için teşekkürlerimi sunarım.

Bu vakada maalesef ki Mersin Belediyesi sınıfta kalarak siber güvenlik konusunda başarısız olduğunu kanıtlamış durumdadır. Umarım ki önceki hacklenme ve toplu SMS vakasından ders çıkartarak kendilerini ve sistemlerini güncellemeye hemen başlarlar. Aksi takdirde bu ve benzeri vakaları görmeye devam edeceğiz. Mersin Belediyesi ve benzer hizmetler alan diğer belediyelerimiz bu noktadan sonra çok ciddi adımlar atmak zorundadır. Diğer bir yandan piyasadaki toplu SMS hizmeti sunan diğer firmaların da bu vakada incelediğimiz SMS firmasının atmış olduğu adımları takip ederek örnek almalarını tavsiye ediyorum.

Aydınlatıcı bir yazı oldu sağolun.

Abi çok güzel yazı eline sağlık. Bu konular ülkemizde tiye alınmıyor pek. SMS gönderenin isminin devlet kurumu veya bir şirket olması vatandaşların inanması için yeterli bir sebep oluyor. Hâlbuki sızmalar o kısımları hedef alıyor.

Maalesef üzücü bir durum. Bu tür hatalarım tek nedeni işin başımda teknik birinin olmaması. 3-4 yıl önce Mersin Büyük şehir belediyesine sitelerindeki açıklar hakkında mail atmıştım, dönüş bile olmamıştı.

Emeğinize sağlık muhteşem bir analiz olmuş. Hepimizin alacagi dersler var.

Çok iyi bir konu ve paylaşım olmuş. Gerçekten merak ettiğimiz ve çok şaşırdığımız bir konuydu. Turkcell bu olaydan sonra saat 21:00’den sonra sms sonlandırması yapmayacağını duyurmuş diye duyduk. Üzücü bir olay. Bir daha yaşanmaması dileğiyle. Sizi sürekli takip edeceğiz. Sevgiler.